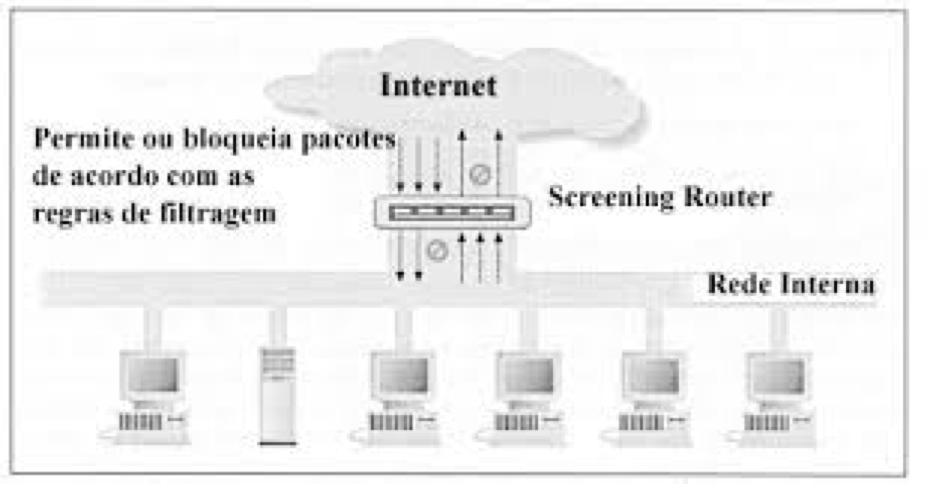

Um firewall com filtragem de pacotes é essencialmente um router com software de filtragem de pacotes. A filtragem de pacotes trabalha ao nível de rede do modelo OSI; cada pacote de dados é examinado quando o roteamento de dados é feito de uma rede para outra.

A filtragem de pacotes é normalmente feita a pacotes IP e baseada nos seguintes campos (Figura 9.2):

- Endereço IP fonte;

- Endereço IP destino;

- Porta TCP/UDP fonte;

- Porta TCP/UDP destino.

Os pacotes de dados compatíveis com as regras de controle de acesso são autorizados a passar; aqueles que não obedeceram às regras pura e simplesmente são barrados.

Entre as vantagens deste tipo de firewall contam-se:

- Não são necessárias alterações ao nível do cliente. É tudo feito nos routers, esta é uma das razões da filtragem de pacotes ser considerada uma tecnologia de firewall barata e sem grandes sofisticações;

- Muitos dos routers encontrados no mercado já incluem inúmeras potencialidades de filtragem de pacotes, reduzindo assim a necessidade de hardware ou software extra;

- Este método torna-se bastante atrativo quando o orçamento é uma premissa importante, quando não há grandes necessidades de segurança e controle de acessos não é essencial.

Como é lógico também existem desvantagens, e elas são bastante importantes, senão vejamos:

- A filtragem de pacotes tem um nível de segurança muito primário. As suas regras são bastante difíceis de especificar, e não tem facilidade de auditoria e registro de eventos. Como consequência, caso alguma das regras seja violada, não temos forma de saber, e se soubermos normalmente já será bastante tarde;

- Não nos permite executar testes de eficácia, o que poderá significar ter o sistema com falhas de segurança e não termos forma de o saber, além de que os hackers passam por cima disso com a maior das facilidades. Assim, caso se use este método, é aconselhável usar também um firewall por software como segurança adicional.

Figura – Representação da filtragem de pacotes

Consideremos o seguinte exemplo: criamos uma regra que permite certas ligações a uma rede com endereço 192.168.?.?. Vamos permitir ligações Telnet somente a um computador, com o endereço 192.168.0.24, e vamos permitir ligações SMTP a dos computadores com os endereços 192.168.0.25 e 192.168.0.26. O NNTP (Network News Trasnfer Protocol) só tem permissão de acesso a partir do endereço fonte, 192.168.0.220, e somente para o servidor NNTP com o endereço 192.168.0.27; e o protocolo NTP (Network Time Protocol) é permitido para todos os postos. Todos os outros serviços e pacotes devem ser bloqueados.

A regra seria semelhante ao que está representado na Tabela 9.1.

| PROTOCOLO | ENDEREÇO FONTE | ENDEREÇO DESTINO | PORTA FONTE | PORTA DESTINO | AÇÃO |

| TCP | * | 192.168.0.24 | >1023 | 23 | PERMITE |

| TCP | * | 192.168.0.25 | >1023 | 25 | PERMITE |

| TCP | * | 192.168.0.26 | >1023 | 25 | PERMITE |

| TCP | 192.168.0.220 | 192.168.0.27 | >1023 | 119 | PERMITE |

| UDP | * | 192.168.*.* | >1023 | 123 | PERMITE |

| * | * | * | * | * | NEGA |

Tabela 9.1 – Exemplo de configuração de um firewall com filtragem de pacotes

A primeira regra permite pacotes TCP de qualquer endereço fonte da Internet e porta maior que 1023 para a porta 23 do endereço destino 192.168.0.24. A porta 23 é a porta associada aos servidores Telnet. As duas regras seguintes permitem pacotes TCP de qualquer endereço com porta superior a 1023 para a porta 25 dos endereços 192.168.0.25 e 192.168.0.26, a porta 25 pertence ao protocolo SMTP. A quarta regra permite pacotes para o servidor NNTP, mas somente do endereço fonte 192.168.0.220 para o endereço destino 192.168.0.27 na porta 119. A quinta regra permite o tráfego NTP, que usa o protocolo UDP, de qualquer fonte para qualquer destino. A sexta regra nega o acesso de todos os outros pacotes. Nota-se que se essa regra não existir, o router pode negar, ou não, o acesso e isso depende do router que estiver utilizando.

Deixar um comentário

Você precise estar logged in para postar um comentário.